Aujourd’hui, je vais vous parler de CSIRT (Computer Security Incident Response Team) / CERT (Computer Emergency Response Team). Derrière ces acronymes barbares se cachent des équipes d’experts en sécurité informatique organisées pour réagir en cas d’incident informatique.

Le terme CERT est le plus utilisé et le plus connu mais il s’agit d’une marque américaine qui appartient à l’université Carnegie Mellon. Les CSIRT peuvent demander l’autorisation d’utiliser le nom de « CERT ». Aujourd’hui, 79 CSIRT sont autorisés à utiliser la marque « CERT ».

Un peu d’histoire

L’apparition du premier CERT a coïncidé avec la propagation du premier « ver » informatique développé par un étudiant de l’université de Cornell. En novembre 1988, ce programme informatique commence à se propager dans ARPANET, l’ancêtre d’Internet, qui ne comprenait à l’époque qu’environ 60 000 ordinateurs. « Morris » c’est le nom donné à ce ver informatique infecte 3 à 4% des machines et perturbe très fortement le réseau.

Pour éliminer ce logiciel malveillant, une équipe composée d’experts du MIT, de Berkeley et de Purdue a été formée. Ces derniers ont pu procéder au « reverse engineering » du code du ver pour identifier et corriger les failles qu’il exploitait et développer une solution d’éradication. C’est à la suite de cet incident majeur que la DARPA (Defense Advanced Research Projects Agency), qui a créée ARPANET, a pris la décision de mettre en œuvre une structure permanente, le CERT / Coordination Center (CERT/CC). La création de cette organisation répondait à la nécessité de disposer d’une équipe capable de répondre à des incidents informatiques et qui pourrait jouer un rôle de coordination avec les administrateurs informatiques des réseaux touchés.

Aujourd’hui des centaines de CSIRT / CERT existent dans le monde entier. Ils appartiennent à des Etats, des administrations, des universités ou des entreprises.

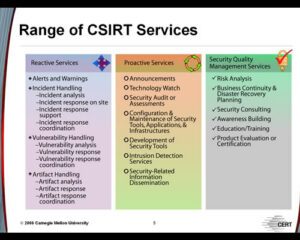

Les missions d’un CSIRT

Selon le CERTA (le CERT gouvernemental français, opéré par l’ANSSI), un CSIRT accomplit généralement 5 grandes missions :

- Centralisation des demandes d’assistance suite aux incidents de sécurité (attaques) sur les réseaux et les systèmes d’informations : réception des demandes, analyse des symptômes et éventuelle corrélation des incidents ;

- Traitement des alertes et réaction aux attaques informatiques : analyse technique, échange d’informations avec d’autres CSIRT, contribution à des études techniques spécifiques ;

- Etablissement et maintenance d’une base de données des vulnérabilités ;

- Prévention par diffusion d’informations sur les précautions à prendre pour minimiser les risques d’incident ou au pire leurs conséquences ;

- Coordination éventuelle avec les autres entités (hors du domaine d’action) : centres de compétence réseaux, opérateurs et fournisseurs d’accès à Internet, CSIRT nationaux et internationaux.

Généralement un CSIRT est une équipe de sécurité opérationnelle, composée d’experts de différents domaines (malwares, test d’intrusion, veille, lutte contre la cybercriminalité, forensics…). Elle est chargée de prévenir et de réagir en cas d’incidents de sécurité informatique. En amont, elle assure notamment une veille sécurité (les nouvelles attaques, les nouveaux logiciels malveillants, les dernières vulnérabilités) pour « connaître » l’état de la menace et évaluer les propres vulnérabilités de son organisation. En aval, elle analyse et traite les incidents de sécurité en aidant à leur résolution. C’est une équipe qui centralise et sert de relais que ce soit en interne et ou externe de l’entreprise car la communication est une de ses fonctions principales.

Il existe plusieurs types de CSIRT. Il peut s’agir d’un CSIRT interne (d’entreprise ou d’une administration / université / Etat…) comme on trouve, par exemple, chez de grands groupes bancaires comme BNP Paribas et Société Générale. Le CSIRT a alors un rôle d’ « alerte » et de cyber pompier, prêt à intervenir pour aider et conseiller l’ensemble du groupe, ses filiales voire ses clients en cas d’incident de sécurité.

On retrouve également des CSIRT « commerciaux ». Ce sont des équipes d’experts appartenant à des prestataires de services qui vont proposer des offres de veille, de réponse à incidents et de forensics à leurs clients. C’est donc un CSIRT externalisé et mutualisé.

Pourquoi un CSIRT ?

Aujourd’hui, aucune organisation ne peut affirmer maîtriser à 100% son système d’information et encore moins sa sécurité. Il y a eu, il y a et il y aura de plus en plus de cyber attaques. Les organisations ne doivent plus se demander quand elles ont été victimes d’une attaque informatique mais plutôt s’interroger depuis quand, comment et pourquoi leur système d’information a été compromis. Ce n’est malheureusement pas une caricature et les organisations (entreprise privée ou administration) se rendent à l’évidence : aucune défense n’est parfaite et il faut se préparer à réagir le plus efficacement à une cyber attaque.

C’est pourquoi après avoir misé sur la prévention et la protection, nous devons investir dans la détection et la réaction. Détecter pour identifier le plus en amont possible une tentative d’attaque, un comportement anormal sur ses réseaux ou une exfiltration de données. Répondre en étant préparé à réagir en cas d’incident de sécurité (attaque virale, DDoS, phishing…) à travers un véritable processus de gestion et de réponse à incident qui va être piloté et mis en œuvre par un équipe de type CSIRT.

L’avantage d’un CSIRT est de centraliser la réponse à incident mais également de servir de relai vers l’intérieur de l’organisation (pour prévenir les menaces en informant et sensibilisant) et surtout vers l’extérieur à destinations des autres CSIRT et CERT et de la communauté sécurité en général. Des initiatives ont été rapidement lancées pour regrouper les CSIRT du monde entier et leur permettre de coopérer :

- Le TF-CSIRT, qui a pour mission piloter une plateforme d’échange d’expériences pour la communauté européenne des CSIRT et d’aider à la création de nouveaux CSIRT. 204 CSIRT sont listés par le TF-CSIRT.

- Le FIRST (Forum of Incident Response and Security Teams), qui est une organisation mondiale qui regroupe 286 CSIRT et CERT. Comme TF-CSIRT, il s’agit avant tout d’un cercle de confiance dans lequel les différentes équipes de réponse à incident peuvent partager de l’information et des bonnes pratiques. Le FIRST organise également une conférence annuelle internationale.

L’état des CSIRT en France

L’ENISA (European Network and Information Security Agency), l’agence européenne de sécurité des systèmes d’information, recense les centres européens sur son site Internet via une carte interactive.

Intéressons-nous à la France. Sauf erreur de ma part, j’ai identifiés 12 CSIRT (appartenant au TF-CSIRT ou au FIRST) :

- le CERTA est le CERT de l’administration française (opéré par l’ANSSI au sein du COSSI) ;

- le CERT-Solucom est un CSIRT commercial du cabinet Solucom ;

- le Cert-IST est le CERT dédié au secteur de l’Industrie, des Services et du Tertiaire (IST) créé à la fin de l’année 1998 par quatre partenaires : Alcatel, le CNES, ELFet France Télécom ;

- le CERT-DEVOTEAM est un CSIRT commercial du groupe Devoteam ;

- le CERT-LEXSI est un CSIRT commercial du groupe LEXSI ;

- le CERT-RENATER est le CERT de la communauté des membres du GIP RENATER (Réseau National de télécommunications pour la Technologie, l’Enseignement et la Recherche).

- le CERT-Societe Generale est un CSIRT interne du groupe Société Générale. Il est le premier CERT « entreprise » français à avoir été accrédité par le FIRST, en février 2010.

- le CERT-XMCO est un CSIRT commercial ;

- le CERT La Poste est le CERT interne du Groupe La Poste ;

- le CERT-Intrinsec est un CSIRT commercial de la société Intrinsec ;

- Le CSIRT BNP Paribas est un CSIRT interne du groupe BNP Paribas

- le ORANGE-CERT-CC est le CERT interne d’Orange.

Le nombre de CSIRT français reste assez limité comparé à nos voisins européens. L’Allemagne en compte 22, la Grande-Bretagne 19 et l’Espagne 13. Mais, on semble sur la bonne voie. En 2013 deux nouveaux CSIRT ont été lancés en France (Solucom et Intrinsec). On notera que ce sont deux prestataires de services, ce qui démontre que le besoin des entreprises à recourir à ce type de service est de plus en plus fort.

Ce faible nombre de CSIRT « officiels » ne signifie pas non plus que certaines entreprises privées ne disposent pas en interne d’équipe de réponse à incidents. Seulement, elles ont peut être fait le choix de ne pas (encore ?) adhérer à des groupes comme le TF-CSIRT ou le FIRST.

Mais il faut quand même avouer qu’encore beaucoup d’entreprises ne disposent pas de ce type de compétences en interne. Souvent par manque de moyens (il reste assez difficile de dénicher des profils expérimentés) ou de volonté. Certaines d’entre elles préfèrent faire appel à des CSIRT « commerciaux ». Certains CSIRT internes font également appel à ces CSIRT « commerciaux » pour certaines prestations spécifiques (la veille vulnérabilités, par exemple).

Personnellement je pense que le nombre de CSIRT (en France et ailleurs) va encore fortement augmenter dans les prochaines années. Sinon je ne vois pas comment le niveau de sécurité de nos organisations pourrait évoluer dans le bon sens. Se doter d’une équipe de type CSIRT répond aux enjeux des menaces actuelles et de demain. Il n’existera jamais de protection à 100% et la prévention restera faillible (le facteur humain est imprévisible). C’est pour cela qu’il faut se préparer dès à présent à réagir en cas d’incidents de sécurité.

Je pense également que l’accent devra être mis sur la détection. Car encore faut-il détecter les cyber attaques (et en priorité pas un an après…). Je mise donc sur une explosion de la création de SOC (Security Operation Center) ou de l’exploitation intelligente de SIEM, en parallèle des CSIRT / CERT. Le SOC sera la véritable tour de contrôle de la sécurité informatique de l’entreprise et le CERT sera son bras armé pour centraliser et traiter les menaces qualifiées.

Pour conclure, que ce soit SOC ou CSIRT, il ne faut surtout pas oublier que l’efficacité de ces structures ou équipes dépend à 90% de l’humain et donc des professionnels de la sécurité qui les composent et les pilotent. Ce ne sont pas les outils qui vont traiter un incident ou une crise, ce sont les hommes et les femmes qui, par leurs expériences, vont tenter de prévenir et endiguer les cyber attaques (internes, externes), toujours plus nombreuses. Investissons sur la formation et le recrutement de vrais experts qui vont savoir analyser et traiter ce que nos nombreux outils de sécurité nous font déjà remonter, au lieu d’acheter de nouvelles solutions soit disant révolutionnaires.

La sécurité est également un travail d’équipe et on ne lutte pas efficacement contre ces menaces en restant chacun dans son coin. La coopération et l’échange d’informations restent indispensables pour parvenir à améliorer la sécurité de nos organisations.

Sources et pour en savoir plus :

- http://magazine.qualys.fr/conformite-organisation/cert-prive-entreprise/

- http://www.cert.org/csirts/national/contact.html

- http://fr.wikipedia.org/wiki/Computer_Emergency_Response_Team

- https://www.enisa.europa.eu/activities/cert/support

- https://www.enisa.europa.eu/activities/cert/support/guide/files/csirt-setting-up-guide-in-french

- https://cert.societegenerale.com/fr/missions.html

- http://www.clusif.asso.fr/fr/production/ouvrages/pdf/CLUSIF-incidents-2011-CERT-et-Cooperation.pdf

- http://www.trusted-introducer.org/processes/overview.html

- http://www.first.org/global

- http://www.terena.org/activities/tf-csirt/meeting16/cert-cc-presentation.pdf

- http://www.mckeay.net/2004/03/02/cert-or-is-it-cirt-or-csirt/

- http://csrc.nist.gov/publications/drafts/800-61-rev2/draft-sp800-61rev2.pdf

- https://cert.societegenerale.com/fr/publications.html

- http://www.hsc.fr/ressources/presentations/gestion-incidents12/HSC-Gestion-Incidents.pdf

- http://www.clusif.asso.fr/fr/production/ouvrages/pdf/CLUSIF-incidents-2011-Cert-Societe-Generale.pdf

- http://www.certa.ssi.gouv.fr/certa/cert.html